Уязвимый 4G VoLTE: отслеживание пользователей и подделка телефонных номеров

Хакеры могут подделывать телефонные номера, а также отслеживать пользователей благодаря наличию уязвимости в технологии мобильной связи 4G VoLTE.

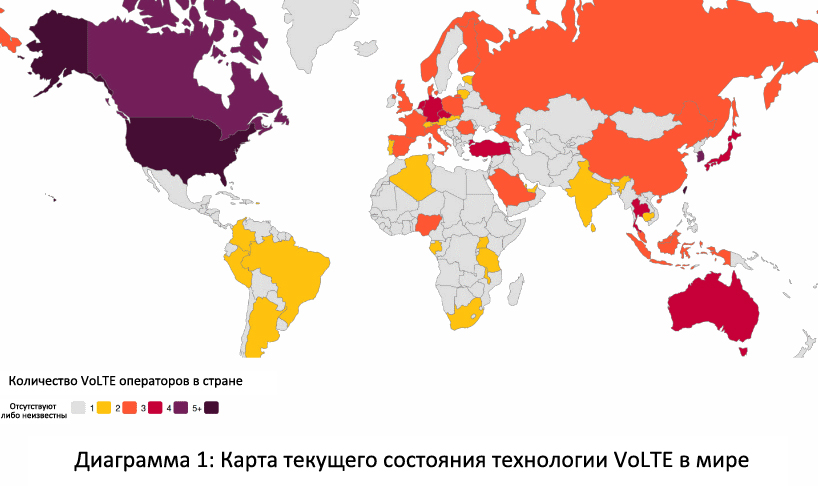

Команда исследователей из французской компании P1 Security опубликовала полный список выявленных проблем, связанных с 4G VoLTE – протоколом, ставшим достаточно популярным в последние годы и в настоящее время применяющемся в США, Азии и большинстве стран Европы.

Аббревиатура VoLTE расшифровывается как «Voice Over LTE» – «Голос через LTE», где буквы LTE, в свою очередь, расшифровываются как «Long-Term Evolution» – «долгосрочная эволюция». Это протокол, обеспечивающий высокоскоростную связь для мобильных телефонов и терминалов данных, основанный на более старой технологии GSM.

Если говорить более простыми словами, протокол VoLTE представляет собой смесь технологий LTE, GSM и VoIP, используемых для голосовой связи через Интернет. Данный протокол впервые был запущен в 2012 году на рынках Южной Кореи и Сингапура и заслужил немалую популярность в силу сочетания преимуществ старых протоколов для коммутируемых каналов (стабильность) с преимуществами современных IP-протоколов (качество звонков и скорость).

В силу растущей привлекательности протокола VoLTE для операторов и распространения его по миру эксперты из P1 Security провели аудит этой новой технологии. Результаты их исследований, собранные в специальном документе, указывают на наличие в протоколе серьёзных уязвимостей, которые злоумышленники могут использовать для организации атак на подключённые к мобильной сети телефоны, работающие под управлением системы Android.

Исследователи заявляют, что они выявили как «активные» уязвимости (которые требуют изменения специальных SIP-пакетов), так и «пассивные» уязвимости (делающие доступными данные через пассивный мониторинг сети или не требующие никаких изменений SIP пакетов). Ниже мы приводим список основных проблем, выявленных членами команды P1 Security.

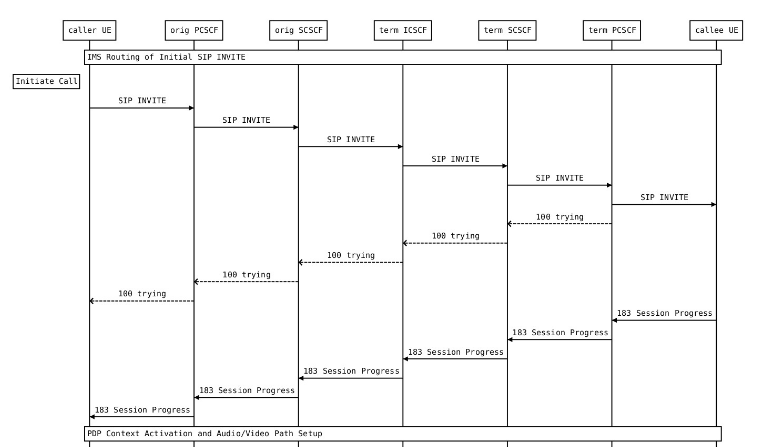

Подсчёт пользователей при помощи SIP INVITE

Обмен сообщениями SIP INVITE (приглашения с использованием протокола инициации сессии) происходит при инициации телефонных звонков через протокол VoLTE, и это первый обмен сообщениями (смотрите ниже Диаграмму 3). Это первые сообщения, которые отправляются от звонящего адресату, и данные сообщения проходят через всю цепочку сетевого оборудования, поддерживающего звонок.

Исследователи утверждают, что злоумышленник, получивший доступ к сети, может рассылать изменённые сообщения SIP INVITE, вводя в заблуждение мобильного оператора и вытягивая из него таким образом полный список пользователей сети.

Бесплатный канал передачи данных через SDP

Как, наверное, понятно из названия уязвимости, эта брешь в защите даёт возможность пользователю VoLTE передавать данные (телефонные звонки, SMS-сообщения и мобильный трафик)) через сети VoLTE, не запуская при этом CDR модуль, отвечающий за биллинг.

В прошлом о наличии каналов для бесплатной передачи данных в сетях VoLTE писали и другие исследователи, однако их метод обхода CDR опирался на обмен сообщениями по протоколам SIP и RTP (передача в режиме реального времени).

Метод, найденный командой P1, предполагает использование злоумышленниками сообщений, передаваемых по протоколам SIP и SDP (протокол описания сессии) для создания неконтролируемых туннелей данных в сетях VoLTE.

Это может создать проблему следственным органам (службам надзора), поскольку данная уязвимость позволяет подозреваемым в совершении преступлений создавать скрытые каналы для связи.

Подмена идентификатора пользователя через сообщения SIP INVITE

Злоумышленники могут изменять некоторые заголовки в сообщениях SIP INVITE и делать звонки, используя другой пользовательский MSISDN (телефонный номер).

Оборудование, обеспечивающее работу мобильных сетей, не проверяет правильность информации заголовков SIP INVITE, поэтому оно просто принимает идентификатор звонящего.

Исследователи предупреждают, что данная проблема является критической, поскольку она позволяет злоумышленнику получать доступ к голосовой почте другого человека, создаёт сложности для правоохранительных органов, ведущих наблюдение за преступниками, которые, таким образом, могут выйти из поля зрения следствия, совершая звонки как бы с других номеров.

Исследователи также не упомянули вполне реальный сценарий, при котором взломщики систем технической поддержки могут подделывать номера легальных компаний для совершения звонков пользователям и получения от них секретной информации – паролей, PIN кодов и так далее.

Обнаружение индивидуальной идентификации VoLTE оборудования и топологии

Данная уязвимость позволяет злоумышленнику проводить индивидуальную идентификацию сетевого оборудования требуемого оператора, прослушивая телефонный трафик VoLTE, идущий на смартфон на Android.

Согласно информации исследователей, эти детализированные данные о конфигурации сети мобильной телекоммуникационной компании можно найти в сообщениях «200 ОК», получаемых телефоном при подключении к мобильной сети.

Исследователи рекомендуют мобильным операторам тщательно пересмотреть заголовки «200 ОК» сообщений и изъять из них всю информацию об оборудовании, дающую злоумышленнику возможность составить виртуальную карту данной сети. Сбор подобной информации представляет большую опасность, поскольку позволяет организаторам хакерских атак тщательно планировать и оттачивать свои действия, направленные на причинение вреда мобильному оператору.

Утечка IMEI

Исследователи установили, что через просмотр VoLTE трафика Android-устройства, совершающего звонок, можно получить промежуточные сообщения, отправляемые перед установлением связи, что позволяет заполучить информацию об IMEI номере звонящего (жертвы).

Эти промежуточные сообщения представляют собой SIP-сообщения «183 Session Progress» и диаграмма ниже показывает их размещение при нормальном ходе установки VoLTE соединения перед телефонным звонком.

Исследователи отмечают, что данная атака не требует осуществления телефонного звонка, и злоумышленники могут отказываться от вызова после сбора необходимых номеров IMEI.

Номер IMEI – International Mobile Equipment Identity (международный идентификатор мобильного оборудования) – это серийный номер, являющийся уникальным для мобильного телефона. Эти номера обычно используют для блокировки доступа к сети украденным аппаратам.

Утечка личной информации

Наряду с возможностью проведения атаки, описанной выше, исследователи также обнаружили, что через SIP-сообщения «183 Session Progress» может также произойти утечка подробной информации об абоненте (жертве).

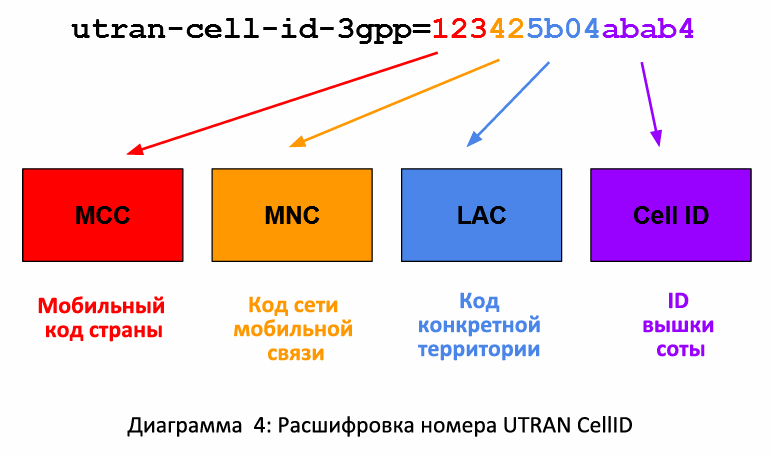

Эта информация хранится в другой части заголовка SIP-сообщения «183 Session Progress» и содержит данные о номере «UTRAN CellID» жертвы, который является уникальным идентификатором физической антенны, используемой адресатом (жертвой) для получения звонка.

Иными словами, злоумышленники могут инициировать теневые звонки, определять примерное месторасположение жертвы, а затем сбрасывать звонок – ещё до установки соединения.

Во избежание двух последних типов атак исследователи рекомендуют операторам мобильных сетей пересмотреть и почистить упомянутые заголовки 183 SIP сообщений, дабы оставить возможность связи с оборудованием, необходимым для осуществления звонка, но пресечь доступ к информации со смартфона злоумышленника.

Документ, подготовленный командой исследователей и получивший название «Удалённая геолокация и отслеживание абонента с использованием телефона на Android с поддержкой 4G VoLTE» был представлен на конференции SSTIC (Symposium sur la Sécurité des Technologies de l’Information et des Communications – Симпозиум по вопросам безопасности в сфере информационных технологий и связи) – форуме специалистов в сфере безопасности, который ежегодно проводится в Рене, Франция.

Напомним, на прошлой неделе в Киеве состоялось подобное мероприятие – Global Cybersecurity Summit 2017 (GCS17), в ходе которого стало известно, что Украина оказалась одной из первых экспериментальных площадок для масштабных хакерских атак.

Источник: журнал MEDIASAT : цифровое ТВ, радиовещание и телекоммуникации

blog comments powered by Disqus